ایلان ماسک در بحبوحه جریمههای سنگین اتحادیه اروپا، بهتازگی اعلام کرد که کل الگوریتم پیشنهاد محتوای پلتفرم ایکس (توییتر سابق) را متنباز (Open Source) میکند. هدف ظاهری این اقدام، شفافیت بیشتر در نحوه سازماندهی تایملاین کاربران و آرام کردن رگولاتوریها بود. اما این تصمیم بهنظر میرسد تبعات پیشبینینشدهای برای حریم خصوصی کاربران داشته است.

خلاصه در یک نگاه:

🔹 افشای هویت اکانتهای ناشناس با تحلیل الگوریتم متنباز ایکس

🔹 ثبت دقیق میلیثانیههای مکث و نوع تعامل کاربران در «توالی اقدام کاربر»

🔹 ایجاد «اثر انگشت رفتاری» منحصربهفرد برای هر کاربر

🔹 امکان تطبیق رفتار اکانت اصلی با اکانتهای فیک یا فرعی

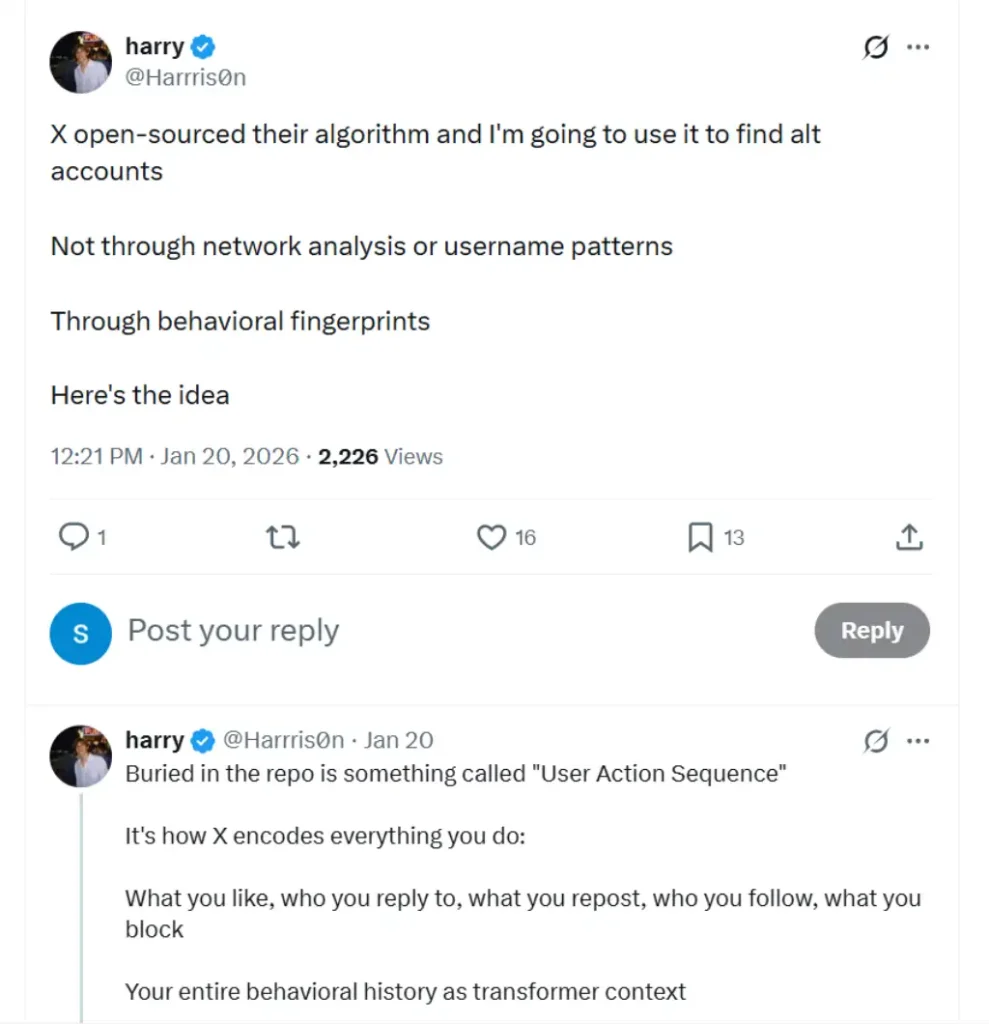

معمولاً متخصصان فناوری اطلاعات وقتی خبری راجعبه متنباز شدن یک نرمافزار میشنوند، استقبال میکنند. اما هفته گذشته، یک رشتهتوئیت جالب در ایکس منتشر شد که نشان میدهد این حرکت چگونه میتواند اکانتهای ناشناس و فرعی (Alt Accounts) را از طریق «اثر انگشت رفتاری» در معرض افشا قرار دهد.

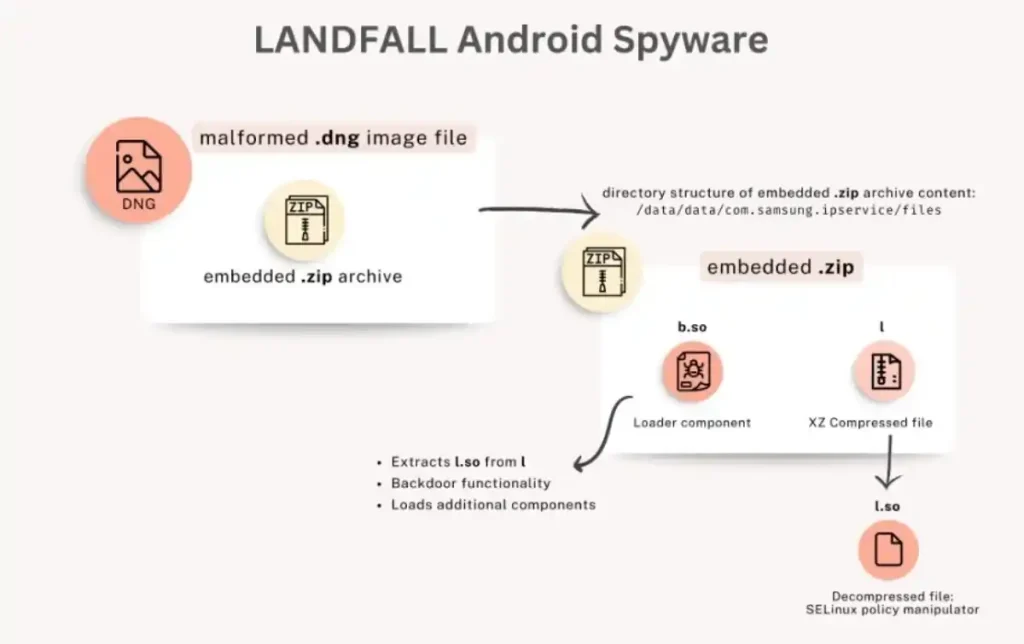

کشف خطرناک در کدهای متنباز ایکس

یک کارشناس اوسینت (OSINT) با نام کاربری Harrris0n@ هنگام بررسی کدهای پیشنهادی ایکس که اکنون در دسترس عموم است، به یافتههای عجیبی دست یافت. اگر به حریم خصوصی اهمیت میدهید یا شبکهای از اکانتهای رباتیک را مدیریت میکنید، آنچه او پیدا کرده است میتواند ترسناک باشد.

در عمق مخازن کد ایکس، بخشی به نام «توالی اقدام کاربر» (User Action Sequence) دفن شده است. این بخش صرفاً یک گزارش ساده (Log) نیست؛ بلکه یک کانتکست ترانسفورمر است که تمام تاریخچه رفتاری شما را در پلتفرم کدگذاری میکند.

ایکس چه اطلاعاتی را دقیقاً ردیابی میکند؟

این سیستم هزاران نقطه داده فردی را از لحظهای که اولین پست را میبینید جمعآوری میکند. جزئیات این ردیابی شامل موارد زیر است:

میلیثانیههای دقیقی که برای اسکرول کردن مکث میکنید.

نوع حسابهایی که باعث میشوند آنها را بلاک (Block) کنید.

نوع خاص محتوایی که به آن علاقه دارید.

لحظه دقیقی که با یک محتوا تعامل میکنید.

تحلیل کدهای متنباز ایکس و کشف «توالی اقدام کاربر»

نکته جالبتوجه اینجاست که ایکس از این توالی برای پیشبینی تعامل (نمایش مرتبطترین محتوا برای نگهداشتن شما در پلتفرم) استفاده میکند، اما همزمان یک «اثر انگشت رفتاری» با دقت بالا نیز میسازد.

مکانیسم شناسایی اکانتهای ناشناس

هریسون دریافت که اگر این کدگذاری را روی یک حساب شناختهشده اجرا کنید و سپس آن را با هزاران حساب ناشناس با استفاده از قابلیتی که در مخزن کد «Candidate Isolation» نامیده میشود مقایسه کنید، تطابقهایی پیدا خواهید کرد. این تطابقها بیشازحد بالا و غیرعادی هستند. او حتی دستورالعمل خاصی را برای ساخت ابزار شناسایی هویت ارائه کرد و مانع فنی برای انجام این کار بسیار پایین است.

طبق گفتههای او، تنها چیزی که نیاز دارید رمزگذار توالی اقدام (که مخزن ایکس بهراحتی در اختیار قرار داده)، یک جستجوی شباهت و کمی شانس است. تنها قطعه گمشده برای اکثر افراد، دادههای آموزشی اکانتهای تایید شده است، اما هریسون اشاره میکند که به لطف سالها ردیابی تهدیدات سایبری، این دادهها را درحالحاضر در اختیار دارد.

از نظر تئوری، میتوان همان اثر انگشت رفتاری را از یک کاربر عمومی ایکس به یک کاربر ناشناس، یا حتی بهصورت بین پلتفرمی به حسابهایی در ردیت (Reddit) و دیسکورد (Discord) ترسیم کرد. این موضوع نشان میدهد که شما میتوانید نام کاربری خود را بهراحتی تغییر دهید، اما تغییر عادتهایتان بسیار دشوارتر است.

این گزارش یادآوری تلخی است که الگوریتمهای هوشمند اغلب شما را بهتر از خودتان میشناسند و نسخه دیجیتالی شما همچنان آسیبپذیر است. بهنظر شما با وجود این سطح از ردیابی رفتار، مفهوم «ناشناس بودن» در اینترنت دیگر معنایی دارد؟

بفرست برای دوستات